أصبح اليوم أمن المواقع أحد اللوازم الضروية المهمة، نظرا للتطور المهول الذي شهده العالم تكنولوجيا عبر انتشار المواقع الإلكترونية،

ظهرت معه هجمات تخريبية دفع العديد إلى وضع استراتيجية تحديثات أمنية ضد الهجمات المتكررة.

سنستعرض في هذا المقال أهم أساليب الهجمات الخبيثة التي يتعرض لها الموقاع وطرق الحماية منها.

مفهوم أمن المواقع الإلكترونية

رغم التطور الكبير في المجال الكتنولوجي المعلوماتي إلا أن أمن المواقع اصبحت اليوم يواجه تحديات خطيرة منها:

- التطور السريع في اساليب الهجوم

- الثغرات البشرية

- النقص الحاد في مجال أمن المواقع

- الضغوط الإجتماعية والسياسية

- التكلفة العالية في أمن المواقع.

كي نضع مفهوما دقيقا على أم المواقع بصفة عامة لابد من الإشارة إلى أن المواقع اليوم أصبحت الشغل الشاغل لجميع الهيئات،

سواء كانت حكومية أو مؤسساتية تتدفق فيها بيانات حساسة لجميع العملاء،

الشيء الذي اصبح اليوم أحد القضايا المهمة في حماية هذه البيانات ضد الهجمات.

لذلك تم اتخاد مجموعة من التدابير والإجراءات التقنية من أجل وضع حماية فعالة في أماكن تعتبر جد حساسة وهمة نظرا للمعلومات التي تضعها على عاتقها،

وذلك من أجل وضعها كمعلومات سرية يصعب الوصول إليها،

الأمر الذي تم التفكير في وضع حماية وجدار ناري قوي يحمي هذه المعلومات

في الأماكن الحساسة ضد الهجماة الخارجية والدخالية على حد سواء.

هذا الرهان وضع في الحسبان وضع مجموعة من الآليات لرصد الهجمات والحماية منها في ضل التزايد الكبير على الشبكة العنكبوتية التي أضبحت جد ملحة وضروية في جميع التعاملات.

حيث تعددت مجموعة الهجمات مع تطور البرمجيات الضارة منها للوصول بشكل غير قانوني إلى المعلومات الشخصية للأفراد أو الشركات والحكومات.

لهذا الغرض فكرت عدة شركات التفكير الفعلي والجدي في وضع ترتيبات فعالة في حماية المواقع عبر برمجة أكواد دفاعية أولا،

وأخرى تكشف النقط السلبية في المواقع، مستغلة بذلك تلك الأكواد الخبيثة لصالحها كأحد نقاط القوة.

إذ بفضل هذه التقنيات أصبح أمن المواقع أحد الإسثمارات المهمة اليوم التي تضخ أموالا طائلة، لأن ذلك يعد استراتيجية لتطوير وصيانة المواقع.

التهديدات الشائعة لأمن المواقع

تعد برمجة أكواد الهجمات على المواقع اليوم أكثر انتشارا في ضل التزايد الكبير للمواقع في مختلف الميادين.

ومع هذا الإنتشار أصبحت الهجمات هي الأخرى تعرف اتجاهات عديدة قصد التخريب وسرقة المعلومات.

منها ما هو ضارة ويصعب التعامل معه بشكل فوري، ومنها ما يحمل صفة الخبث الضار بالمواقع، ومنها ما هو بدائي.

ونستعرض معكم اهم التهديدات المعروفة :

أولى الهجمات وهي حقن قواعد البيانات SQL Injection

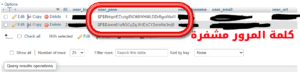

وهي أخطر الهجمات التي تهدد المواقع بصفة عامة، حيث يتم إتلاف قواعد البيانات والسيطرة عليها وسرقة جميع البينات الشخصية السرية.

علاوة على ذلك يتم بموجبه تسريب هذه المعلومات السرية والإتجار بها، لكن الأخطر كذلك في حقن قواعد البيانات هو حذفها بشكل نهائي،

وهو العملية التخريبة الخطيرة في سلسة الهجمات الخطيرة التي يتعرض لها كل موقع يحوي على بينات شخصية سرية، والتي يصعب استعادها.

وعلى الجانب الآخر يعد فقدان هذه البيانات وخسارتها أمر فضيعا جدا، خاصة الأسرار المتعلقة بأمن الدول.

ثاني الهجمات الشائعة الكروس سكربت XSS

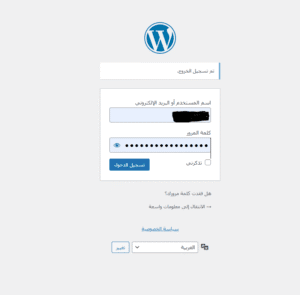

تعتبر من أخبث الثغرات على صعيد الويب، حيث يحاول فيها الهاكر من وضع أكواد داخل أماكن إما لعملية البحث داخل الموقعـ

أو أماكن دخول العملاء حيث توضع الأسماء وكلمات المرور للدخول للحسابات الشخصية.

وهنا تأتي فكرة الهاكر في رزع الكود في هذه الأماكن والتي يتم بموجبها تحذير اي شخص اراد العبث في هذه الأماكن بتدخل السيرفر العاجل في حماية الموقع،

فإذا كان الموقع على حماية قوية فيصعب على الهاكر تخطي هذه النقطة، لكن الخطير إذا كانت هناك ثغرة قاتلة في هذه الأماكن!

هناك الهاكر يجد الطريق لشن هجوم XSS على الكلاينت سايد، حيث يستغل أهم العومال التي سبق لنا وأن شرحناها في الأمن السبيراني لحماية الأجهزة والمواقع،

وهي الحذف الكلي للكوكيز التي تحوي على الإسم وكلمة المرور للعملاء، وتتعدى ذلك إلى معرفة بطاقة الإئتمان بالإضافة إلى البيانات الحساسة الخرى المهمة.

والكوكيز كما يعلم الجميع هي ملفات الإرتباط التي تقوم بتسجيل جميع البيانات الشخصية للمستخدم من الإسم، كلمة المرور ، رقم بطاقة الإئتمان وغيرها …

وهذا ستلاحظون عندما تقومون بالدخول إلى أي موقع تتصفحونه يوميا

أنواع تغرات XSS الكروس سكربت

تغرة الكروس سكربت أو XSS تتكون من ثلاث أنواع خطيرة جدا:

REFLECTED XSS

STORED XSS

DOM BASED XSS

ثالث الهجمات Cross-Site Request Forgery هجمات التصيد الاحتيالي

وهي هجمات خبيثة جدا يتم فيها خداع المستخدمين عن طريق وضع صفحات مزورة توهم المستخدمين على أنه موقع حقيقي،

خاصة التي تشبه مواقع الشراء أو صفحة شبيهة بموقع الفايس بوك والذي يطلب إدخال الإسم وكلمة المرور.

وهنا ينخدم معظم المستخدمين وبالتالي يتم اصطيادمهم بكل سهولة.

رابع الهجمات وهي DDOS

وهي هجمة أخبث من سابقاتها بحيث يتم توهيم المستخدمين العامة والخاصة على وجود عطل في الموقع،

نتائجها ضارة جدا لأصحاب المواقع خاصة التجارية منها، والحيلة هي إغراق الموقع التجاري بمجموعة هائلة من الطلبات الوهمية.

خامس الهجمات عبر البرمجيات MALWARE

وهي هجمات معروفة عند الجميع وذلك بزرع فيرواسات داخل الموقع والتي تسبب أعطال خطيرة سواء في قاعدة البيانات أو في ملفات الموقع.

الشيء الذي تؤدي بالموقع إلى السقوط وعدم العمل، وبالتالي تنعدم الثقة لدى المستخدمين وهو ما يسعى إليه الهاكرز.

طرق تأمين المواقع ضد الهجمات

توجد عدة طرق فعلية تجنبها الوقوع قي الهجمات الشائعة على المواقع، والتي تتطلب منا فهم بعض الأكواد على اساس اسخدمها كردع واقي ضد الأكواد البرمجية الخبيثة.

هي أحد المعيار الضرورية المفروضة على جميع المواقع اليوم، نظرا للدور الهام في تحسين حماية البيانات الشخصية للأفراد والشركات وغيرها.

بروتوكولات الأمان HyperText Transfer Protocol Secure HTTPS

بحيث لاتجد اي موقع جديد إلا ويفرض عليه هذه الخاصية الأمنية HTTPS وهي HyperText Transfers Protocol Secure

وهي كما يعرف الجميع عملت لتشفير البيانات المتبادلة بين كل من الخادم والمتصفح، على أساس تمرير البيانات الشخصية في أمان تام.

والهدف منها هو منع المتطفلين من الوصول إلى البيانات الحساسة، والإطلاع عليها، لكن هذا لا يمنع من أنها فعالة دون تفعيل خاصية SSL أي Secure Sockets Layer.

والأهم من ذلك كله تفعيل خاصية HSTS (HTTP Strict Transport Security) التي تعد الحلقة الأهم لأجبار المتصفح على تأمين الإتصال تجنبا لوصل المستخدم إلى HTTP.

حماية قواعد البيانات من أمن المواقع

قواعد البيانات هي مجموعة من الجداول تحتوي على معلومات إلكترونية مهمة، مع قدرتها على استيعاب مجموعة كبيرة من البيانات.

كما تعد قواعد البيانات القلب النابض لأي موقع نظرا لوجود معلومات شخصية دقيقة الشيء الذي تعتبر حمايتها أولى أولويات أمن المواقع.

وتتجلى أهميتها بالدقة في التعامل مع المعلومات وتنظيمها مع سهولة مشاركة البيانات بين الشخاص بكل سهولة.

لكن تعتبر أولى أعين الهاكر التخريبية لسرقة المعلومات الشخصية، حيث الكم الهائل التي تجمعه من البيانات.

لهذا وجب وضع حماية فعالة لقاعدة البيانات من هجمات حقن الهاكر عبر أكواد خبيثة تخريبية، باعتماد آليات تشفير HSTS التي ذكرناها سالفا.

كما تستوجب طرق تشفيرية قوية مثل خواريزميات التشفير المعروفة بـ AES-256 أي مفتاح بطول 256 بابت.

والذي يقوم بتحويل نص عادي إلى نص مشفر يصعب تجاوزه،

كما يجب تشفير كلمة المرور بتقنية hashed المعروفة وذلك باستخدام خوارزميات جد آمنة على سبيل المثال bcrypt أو scrypt.

والأمر المهم جدا وهو أخد نسخة احتياطية يوميا لقاعدة البيانات ووضع إما في خوادم مستقلة أو وضعها على جهاز خارجي مؤمن، ولتفادي جميع المشاكل يجب أن تكون النسخة متعددة،

ونعني بأن تكون متعددة أي تأخد أكثر نسخة وهو احتراز وقائي لتلف أي نسخ تكون الأخرى في مأمن.

تأمين الخوادم من أمن المواقع

بعدما تحدثنا في هذا المقال حول طرق أمن الموقع والتي ذكرنا البروتوكولات، وحماية قواعد البيانات،

نتطرق إلى أهم طرق حماية أمن المواقع والتي تعد بمتابة الجدار القوي للحماية الفعلية ونعني هنا بتأمين الخوادم

إذا أردنا ان نعطي تعريفا بسيطا للخادم فهو عبارة عن جهاز قوي يعمل 24 على 24 تماما كما الشأن بالنسبة لأجهزة الكمبيوتر.

حيث تعمل باقوى المعدات التكنولوجية القوية تفوق باضعاف الاضعاف قوة الحواسب العادية.

عن طريقها يتم استاضفة مجموعة من المواضع سواء كانت لشخص أو شكرات الإتصال وحتى الأبناك.

لكن اليوم اختلف المر بالنسبة للشركات والأبنات والتي اصبح تعتمد على خوادمها الخاصة لضمان حماية تامة للمعلومات والبيانات الشخصية.

إلا هذه الخوادم تحتاج هي الأخرى إلى أمن خاص لحماية الهجمات الشرسة.

لهذا وجب تحديث أنظمة التشغيل وإن دعت الضرورة إلى تغييراها بأنظمة جديدة، لتفادي الأنظمة القديمة البرمجة.

توفير جدار ناري قوي، وانظمة كشف يعمل كحاجز مانع ضد الهجمات الخارجية، تعمل كشرطي المرور الذي يراقب كل التحركات.

استخدام بروتوكل SSH لتغيير كلمات المرور العادية وتشفيرها وحمايتها ضد فك شفرتها، وذلك عند التواصل بين عدة أجهزة.

استعمال ايضا خدمة CDN بغرض حماية البيانات الشخصية للأفراد على خوادم قريبة لتسهيل الوصول إليها.

والغرض الأساسي منها هو تقليل العبء عن الخوادم الأصلية ضد أي هجمات سيبيرانية محتملة أو مفاجأة.

بمعنى أدق هي وضع نسخ متعددة للخادم الأصلي قصد حمايته من الهجمات.

وضع سياسة أمنة ضد الهجمات من أمن المواقع

قبل أي مشروع ناجح يجب أن يتم وضع سياسة تقوم بتسيير المشروع بشكل جاد، مع استراتيجية قوية دقيقة ممنهجة لمعرفة خطوات المشروع الناجح.

كذلك في أمن المواقع يجب وضع سياسة أمنية محكمة تساعد على مراقبة جميع المسائل المتعلقة بأمن وحماية المواقع.

فأولى خطوات وضع هذه السياسة ولجعل المستخدمين يتطمئنون على بياناتهم، يجب إجبارهم على كلمة مرور قوية،

بمعنى وضع إشعار أسف خانة كلمة المرور بوجوب إذخال أحرف كبيرة وصغيرة وأرقام بالإضافة إلى رموز أخرى، بالإضافة إلى استخدام تقنية التحقق الثنائي (2FA).

ثاني الخطوات داخلية وتتعلق بالموظفين بوضع بعض التدريبات توعوية باعتبارهم أهم جزء في حماية أمن المواقع.

وذلك بإجراء اختبارات خارج السيرفر على بعض التدخلات الإفتراضية التي يمكن للخادم أن يتعرض لها في اي وقت.

ثالث الخطوات وهو توفر على تقنيين جاهزين للتدخل ضد الهجمات بشكل فوري.

رابع الخطوات وضع تطبيقات برمجية والهدف الأساسي التدخل الفوري لإجهاض أي محاولة تخريبية.

خامس الخطوات استغلال تقنية الذكاء الإصطناعي في تحليل الهجمات الجديدة وطرق مواجهتها.

استعادة الموقع بعد الهجمات

بعد العرض لأي هجمة لابد أولا من حذف جميع الملفات الموجودة في الموقع كأول إجراء احترازي،

الخطوة الأولى سد جميع الثغرات وإغلاقها تماما ووضع جدار ناري قوي،

وإذا كان الموقع ووردبريس يجب إعادة تنصيب السكربت من جديد،

تليها الخطوة الثانية وهي مهمة جدا قبل استعادة النسخ الإحتياطية لقاعدة البيانات ونعني فحص جميع الملفات الجديدة،

الخطوة الثالثة تجربة الموقع بعد التنصيب الجديد للمفات الجديدة، مع فحص الثغرات القديمة.

وأخيرا يجب عدم الوقوع في الأخطاء القاتلة.