الحماية من الإختراق

الحماية من الإختراق أحد الوسائل الضرورية ذات مغزى حقيقي ضد الهجمات الخارجية الباحثة

عن صيد ثمين خاصة في سرقة البيانات الشخصية للأفراد أو الجماعات وحتى المنظمات والدول على حد سواء.

ماهو الإختراق

كلمة صعبة جدا تعني الشيء الكثير وقد تفزع البعض عن سماعها كونها تحمل في طياتها العديد من السلبيات،

حيث سرقة البيانات الشخصية، سرقة الأموال وتحويلها بشكل غير قانوني، الإحتيال، تلف البيانات، وغيرها كثير…

وللتعمق أكثر كلمة أختراق معنى الحقيقي ولوج أماكن آمنة جدا بطرق غير شرعية احتيالية،

بالدخول إليها بطريقة غير شرعية الهدف منها الوصول إلى بيانات الأشخاص أو الشركات وغيرهما، وذلك من خلال اقتحام الشبكات و أجطهزة الكمبيوتر وحتى الهواتف باستخدام عدة أدوات منها ماهو معروف سالفا،

ومنها ما تم تجديده ليواكب التطورات الحديثة في مجال المعلوميات.

الشخص المنفد لهذه العملية يمسى بطبيعة الحال “هاكر” أو مخترق، لكن تختلف الأهداف المسطرة لديه في ما بعد الحصول على البيانات الشخصية.

لاريب على أن معظم الإختراق يكون بغرض الإبتزاز بنسبة عالية جدا، بطلب فدية مالية تستوجب على الضحية دفع أموال لتفادي الفضيحة أو السرقة بشكل نهائي وفقدان البيانات الشخصية.

أضف على ذلك أن الإختراق يخلف وراءه صدمة قوية على الضحايا،

خاصة أولئك الذين يملكون بيانات خطيرة قد تهدد أنظمة بأكملها.

وهذه أبرز سلبيات الإختراق:

- سرقة البيانات الشخصية والمالية

- خسائر مالية مباشرة للأفراد والشركات

- تسريب معلومات سرية وملكية فكرية

- تعطيل الخدمات الأساسية والبنية التحتية

- تشويه السمعة والإضرار بثقة العملاء

- تكاليف باهظة لإصلاح الأضرار واستعادة الأنظمة

وللحد من هذا الخطر المشين ينبغي الإعتماد على خطة قوية تهدف وضع جدار ناري قوي تحث ما يسمى الأمن السبيراني الذيأصبح يفرض وجوده في ضل كثر العمليات الإحتيالية.

تقينات الإختراق المعروفة

كما هو معلوم تتتعد تقينات وأساليب افختراق الرقمي بتعدد الأنظمة المتواجدة وكيفية التعامل معها في ضل وجود تقنيات عالية الدقية في برمجة الأكواد الخبيثة.

وهذا ما جعل البيانات الشخصية عرضة لمثل هذه البرامج بهدف الإستلاء عليها بطرق غير مشروعة.

ليس هذا فحسب بل تعداه إلى التشويش على الأنظمة الكبيرة ذات بيانات عالية السرية، من أجل تعطيلها بالكامل.

وهناك عدة تقنيات خطيرة للإختراف عرفت بدقتها التخريبية:

- البرمجيات الخبيثة

- الهندسة الإجتماعية

- التصيد الإحتيالي

- برمجة الأكواد لإستغلال الثغرات

- هجمات DDOS

لذلك توجب التحزم لهذه الأساليب من أجل رعدها والإطاحة بها من خلال برامج مضادة لها، والتي تكفلة في أغلبها على اصطياد هذه الأساليب ومعرفة طرق عملها وبرمجتها،

وهنا ظهر الهاكر الأخلاقي الذي يعتمد على نفس الهاكر المخرب، لكن بشكل معكوس.

معظم البرامج الخبيثة اليوم أصبحت في تحديث مستمر وبالتالي أصبحت مواكبتها ضرورية هي الأخرى، مع عدم إعطاء ايو فرصة للهاكر في استغلال الثغرات.

لكن مازال هناك ضحايا كثر خاصة بانتشار مواقع احتيالية عديدة تهدف إلى اصطياد المستخدمن في شتى المجالات،

وخاصة تلك التي تبني فخ الربح من الأنترنت عن طريق إدخال بيانات شخصية مقابل عوائد مالية ضخمة، ولقد وقع الكثيرون في هذه المصيدة.

بداية الحماية من الإختراق

لاشك على أن أولى بداية الحماية من الإختراق تكون من أنفسنا اولا، باستعمال كلمات مرور قوية يستحيل على المخترق معرفتها، رغم وجود برامج خبيثة تخمن كلمات المرور.

لكن بوجود كلمات مرور مكونة من أحرف كبيرة وصغيرة وأرقام ورموز أخرى يستحيل على اي برنامج التخمين في معرفتها، مما يجعل الوصل إليها مستحلا تقريبا.

الخطوة الثانية وهي تحديث الجهاز باستمرار من خلال نظام التشغيل إضافة إلى البرامج المنصبة مع تنصيب برنامج مضاد للفيروسات وضد البرامج الخبيثة.

والأهم من هذا كل عدم تفعيل ملفات الإرتباط للخطورة التي تسببها

والتي عن طريقها يتم معرفة كلمات المرور لجميع المواقع التي قمت بزيارتها.

هذه الأمور كلها يستغلها الهاكر بتقية عالية جدا للوصل إلى أهدافه الخبيثة،

وتلك هي أولى الخطوات الفعلية لتجنب الإختراق الفعلي.

كما ان هناك خاصية أخرى مهمة جدا في بداية الحماية ضد الإختراق

وهي تفعيل خاصية المصادقة الثانية 2FA المعروفة بقوة ودقة حمايتها.

لكن هناك ايضاوسائل أخرى جد مهمة لكنها مكلفة شيئا ما ،

الأمر الذي لايستطيع الأغلبية استعمالها نظرا لحاجتها إلى جهاز قوي ونعني هنا بالنظام الوهمي.

وهنا لابد أن نشير أيضا إلى الأمن السيبيراني الذي اصبح يفرض نفسه وبقوة

مع ضرورة استعماله للضرورات القصوى والموصى به عالميا.

خطوات الحماية من الإختراق

هناك عدة خطوات جد هامة للحماية ضد الإختراق وقد تطرقنا لبعضها في هذا المقال، وهي تعتبر أساس حماية قوية والغرض منها ردع كل متطفل على البيانات الشخصية.

تأمين الأجهزة:

من الضروري والمؤكد على أن تأمين الأجهزة اصبح ضروريا ومؤكدا نظرا للأهمية القصوى في الحماية ضد الأختراق كأولى الخطوات،

أي جهاز سواء كان مكتبيا أو محمولا يجب تأمينه بشكل كامل بما في ذلك اختيار البرامج المراد تنصيبها على الجهاز.

مع الإبتعاد عن العشوائية في اختيار البرامج وخاصة تلك التي تطلب التفعيل وحتما ملفات التفعيل غالبا ما تجمل معها ملفات خبيثة ضارة بالجهاز.

الخطوة الموالية في تأمين الأجهزة وهي عدم تصفح المواقع الغير معروفة، خاصة المغرية منها والجذابة في اقتناص المستخدمين الراغبين للربح من الأنترنت.

عامل اساسي خطير جدا مظلم وغير مؤمن ينغاص فيه جل مستخدمي الشبكة العنكبوتية دون أية معرفة مسبقة بهده المواقع.

كما يشترط ايضا في الأجهزة المكتبية وضع كلمة مرور قوية لولوج للنظام، مع عدم الإستهانة بها للضرورة القصوى من وجودها على الجهاز.

الإبتعاد على وضع الصور الشخصية والفيدوهات على الجهاز كيفيما كان السبب.

تفعيل التحديث التلقائي لنظام التشغيل وبرامج الحماية بدون تردد، وذلك لسد لجميه الثغرات اليومية والتي يبحث عنها المخترق للدخول عبرها.

بينما في الأجهزة المحمولة أي الموبايلات فهي تعرف خطورة شديد كثر من الأجهزة المكتبية، فهي أكثر عرضة للإختراق،

وذلك بسبب وجود برامج على متجر كوكل بلاي والذي يعج بالعديد من البرامج الخبيثة المضللة والتي تغري المستخدمين،

خاصة برامج التعديل على الصور والفيوهات، إضافة البرامج الإحتيالية الشبيهة بالبرامج الحكومية.

الشبكات والإتصال بالأنترنت

قبل ولوج الأنترنت وتصفح المواقع لابد من التأكد على سلامة الشبكة، خاصة داخل الشركات التي تعرف وجود مجموعة من المستخدمين.

هذا في الإتصال عبر الأجهزة المكتبية، حيث يمكن أن يكون اختراق داخلي غير متوقع، مما يجب الإحتياط منها أكثر من غيرها.

السبب الآخر أن مستخدم واحد لهذه الشبكة وقع في المحظور قد يجر معه جميع المستخدمين دون علمهم بالخطر.

بينما أجهزة المحمول تكون عرضة قوية للأختراق خاصة عند ولوجها للشبكة عبر شبكة مفتوحة، وهو الخطر المحدق الغير متوقع.

فوجود شبكة wifi مفتوح تنبأ على وجود خطر تسلل الهاكر، خاصة تلك الموجودة في المقاهي أو الفنادق.

كما ينصح باستخدام جدار ناري قوي معروفة والإبتعاد على البرامج الغير معروفة والأهم من ذلك الإبتعاد عن برامج التفعيل الخبيثة.

ولا ننسى أيضا حماية الراوتر من الإقتحام ومعرفة كلمة المرور، لدى وجب في كل تغيير كلمة المرور مع تقوية التشفير.

النسخ الإحتياطي للبيانات

هذه الخطوة تعد جد مهمة وبالتالي ينصح دائما باستخدام تخزين سحابي آمن، باختيار خدامات موثوقة مؤمنة لوضع البيانات الشخصية.

مما يجعل البيانات الشخصية في ايدي آمنة نظرا لقوة الحماية مع تشفير البيانات مع أخد نسخة احتياطية لها لتنجب الضياع المفاجئ.

بالإضافة إلى إمكانية استرجاعها في حال فقدان أو تلفها.

استخدام تقنيات تشفير البيانات

تعتمد على تقنية الخواريزميات لتشفير البيانات بتحويلها من بيانات قابلة للقراءة إلى بيانات مشفرة، مما يجعلها غير مرئية وغير مفهوم للعموم.

الأمر الذي يصعب قرائتها من قبل العوام نظرا للتشفير القوي.

وتمكن أهمية استخدام هذه التقنية إلى :

- حماية الخصوصة

- أمن البيانات،

- الثقة والمصداقية في النعمل مع تقنية التشفير.

- منع التلاعب بالبيانات.

وهناك نوعين من التشفير

- التشفير المتماثل

- التشفير الغير متماثل

أما طريقة استخدامات التشفير فتبرز فيما يلي:

- تأمين الاتصالات عبر الإنترنت

- حماية البيانات المخزنة

- تأمين المعاملات الإلكترونية

- الشبكات الخاصة الافتراضية (VPN)

- التوقيعات الرقمية

باستخدامنا لتقينة تشفير البيانات يصعب بذلك الولوج إليها بأي شكل من الأشكال،

لكن لابد من التحديث كون التكنولوجيا دائمة التجديد في أنظمتها سواء ضمن مصالح الأفراد أو ضدهم.

كيفية استخدام VPN في الحماية من الإختراق

لاشيء اسهل من استخدما تقنية vpn والتي تحميك من المخاطر المحدقة بك، فهي عبارة عن برامج مهمة جدت

لكن ينغي الحذر واستعمالها استعمالا عقلانيا.

بحيث يجب عليك اختيار التطبيق، وتنصيبه ثم بعد ذلك إنشاء حساب قانوني والذي يجعلك تصفحك آمنا.

فوائد استخدام VPN في الحماية ضد الإختراق

1. حماية الخصوصية

2. تجاوز القيود الجغرافية

3. حماية الاتصال عبر الشبكات العامة

كيفية إزالة الإختراق

من البديهي أن في كل اختراق تكون له علامات سلبية على الأجهزة، مع ظهور علامات تدل على ذلك ولعل أبرزها البطئ الشديد للجهاز.

ثقل تصفح المواقع بشكل رهيب وبالأخص عند فتح أي متصفح.

وهذه أولى الخطوات لمعرفة هل جهازك مخترق أم لا:

- قم بفصل الأنترنت عن الجهاز ثم اتبع الخطوات التالية:

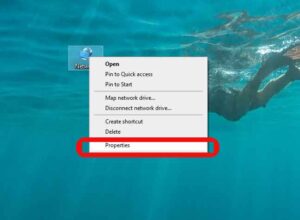

اضغط على أيقونة الشبكة بالزر الأيمن للفأرة

في الصورة الأخيرة سيتضح لك كل شيء، وهنا عليك الإنتباه جيدا.

كما ترى الإرسال يكون دائما أقل من الإستقبال، وهعو الأمر العادي الذي يؤكد على أن جهازك سليم.

بينما إذا وجدت أن نسبة الإرسال أكبر من نسبة الإستقبال فتأكد ان الجهاز مخترق.

2. الخطوة الثانية الذهاب إلى مجلد C:\Windows\System32

فهناك وفي أغلب الأحيان ستجد تروجان بين ملفات الويندوز متخفي.

3. الخطوة الثالثة وهي إذا لم تستطع التأكد من أن جهازك مخترق فما عليك سوى إعادة فرمة الجهاز من جديد.

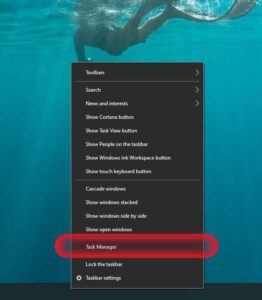

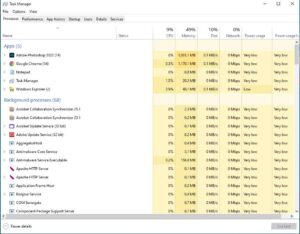

4. الخطوة ارابعة من مدير المهام (Task Manager) في نظام Windows :

قم بمراقبة العمليات قيد التشغيل وابحث عن أي عمليات تستهلك موارد كبيرة بشكل غير عادي أو تبدو مريبة.

ابحث عن معلومات حول العمليات المشبوهة: إذا وجدت عملية غير متأكد منها، ابحث عنها عبر الإنترنت لمعرفة ما إذا كانت مرتبطة ببرامج ضارة.

إنهاء العمليات المشبوهة بحذر: إذا كنت متأكدًا من أن عملية ما ضارة، يمكنك محاولة إنهائها. كن حذرًا فقد يؤدي إنهاء عمليات النظام الهامة إلى مشاكل في الاستقرار.

5. إن كنت قد عملت نقطة استعادة النظام فقم بذلك لكن الأمر قد لا يفلح كثيرا

6. المرحلة الأخيرة وهي الأهم لابد من استشارة مساعدة من رفيق موثوق له علم بهذا المجال.

ما بعد الحماية من الإختراق

رسالة للجميع ما بعد الحماية من الإختراق التي تعرض له اي شخص، أن يتعلم من هذا الدرس فهو لن يكون الأول ولا الخير،

لكثرة طرق الإختراق المحدثة كل يوم ببرامج خبيثة وبطرق غامضة جدا.

دائما ما يكون الدرس الأول عبرة والتي يأخد منها الضحية عبرة واستفادة في هذا المجال.

- حاول أولا تنصيب نظام جديد ومن الأحسن يكون دائما من الشركة

- بعض التهيئة الأولى للنظام الجديد حاول فصحه ببرنامج مفاح للفيروسات والبرامج الخبيثة اولا قبل تنصيب اي برنامج آخر.

- الإبتعاد تمام عن البرامج التي تطلب برامج التفعيل كفيما كان شكلها.

- حاول تنصيب متصفح واحد على الأقل.

- بعد نهاية كل يوم من العمل قم بمسح ملفات الأرتباط cookies.

- الإبتعاد عن المواقع الضارة والمشبوهة.

- حاول التقليل من مواقع التواصل فهي النقطة السواء.

إرسال التعليق